“사람이 땅에 선을 긋고 국경이라 칭하며 대립과 화합을 거듭한 이래로 지금만큼 전 세계가 연결돼 움직이는 시대는 없다고 생각합니다.”

-유준상 한국정보기술연구원장 기조연설 중-

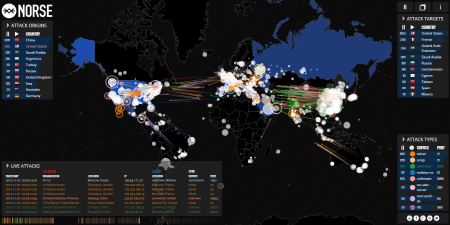

ICT(정보통신기술, Information and Communications Technologies)의 발전으로 초연결사회가 도래했다. 초연결로 이뤄진 사이버 공간에서 국가는 APT(지능형 지속 공격)와 백도어(인증를 거치지 않고 시스템에 접근하도록 하는 프로그램) 설치 등의 해킹시도로 위협받고 있다. 정보보안은 국가의 안보와도 연결돼있어 사이버 안보라는 말이 등장하게 됐다.

육군사관학교는 △사이버안보 기술 △사이버 안보 정책 △사이버 안보 교육 등 사이버 안보와 관련된 주제로 ‘제18회 화랑대 국제 심포지엄’을 지난 5일 개최했다. 이날 학술대회에는 8월에 우리나라 최초로 세계적인 국제 해킹대회 ‘데프콘(DEFCON CTF)’에서 우승한 본교 정보보호학부 학생 8명이 포함된 ‘DEFKOR’가 데프콘 대회를 소개하는 시간을 갖기도 했다.

시스템에 대한 이해가 우선

사이버공격을 막기 위해서는 시스템에 대한 이해가 우선돼야 한다. 일본 사이버연구소의 나와 토시오(名和 利男) 연구원은 “우리가 사용하고 있는 기술을 이해해야 하고 최근 만들어진 공격경로(Attack Vector)들을 알아야한다”고 말했다. 사이버 공격 경로로는 이메일, 첨부 파일, 웹 페이지 등을 통한 악성코드 침입법이 있다. 나와 연구원은 “기술과 공격경로는 계속해서 변화하고 있다”라며 “변화에 맞춰 적합한 조치를 내리도록 해야 한다”고 말했다.

사이버전의 대응능력은 공격과 대응을 반복하며 진화했다. 사이버전의 일례로는 2009년 발생한 7.7 사이버테러에 사용된 DDoS(분산 서비스 거부 공격) 악성 소프트웨어(Malware)가 있다. 2009년 7.7 사이버테러 당시 DDoS공격으로 국내의 포탈사이트와 언론사 홈페이지가 일시적으로 마비됐다. 당시에는 악성 소프트웨어의 프로토콜을 분석해 공격자가 심어둔 백도어를 발견해 빠른 대응이 가능했다. 또한, 공격자가 공격명령 경유지인 C&C 서버(Command & Control Server)를 통해 좀비PC에게 명령을 내리는 단순한 구조로 돼있어 C&C 서버에서 공격자의 공격명력을 차단하면 좀비PC를 제어할 수 있었다.

이후 2011년 농협전산망 테러가 발생했다. 2011년 공격은 과거의 단순한 공격구조를 벗어났다. 2009년에는 암호화하지 않았던 C&C서버의 백도어를 암호화하는 등, 해킹방법 업그레이드변화를 통해 우리 측 해커가 대응하기 어렵도록 했다. 공격명령이 내려지는 C&C서버를 막는다고 해도 좀비PC가 P2P 방식으로 공격자의 명령을 전달하며 모든 좀비PC를 무력화 시키지 못하면 공격을 막는 것은 힘들어졌다.

망분리도 완벽하게 안전하지 않아

망분리 시스템은 외부의 네트워크와 완전 분리된 내부 네트워크를 구축해 운영하는 방식이다. 정보유출의 위험을 줄일 수 있어 우리나라는 이미 2013년부터 공공·금융기관과 같은 중요기관의 망분리가 의무화됐다.

하지만 네트워크를 외부와 공유하지 않더라도 망분리 시스템이 완전히 안전한 것은 아니다. 악성행위자가 기관의 망분리 시스템을 우회해 공격하는 기법을 활용할 수 있기 때문이다. 윤지원(정보보호대학원) 교수는 “망분리 기술이 적용됐음에도 데이터 유출에 대한 위험요소는 여전히 존재한다”라며 “망분리 시스템의 PC가 USB 등을 통해 악성코드에 감염될 수 있다”고 말했다. 망분리가 적용된 환경의 PC 간 통신을 가능하게 하는 기술인 ‘음성 신호를 이용한 통신 구현’이 대표적인 공격기법이다.

2013년, 독일 Fraunhofer FKIE 연구소의 연구원 마이클 괴츠(Michael Goetz)는 그의 논문 ‘Generic Under Water Application Language(GUWAL)’에서 마이크와 스피커를 활용하고, 소리를 통해 컴퓨터 간 데이터를 전송하는 방법을 공개했다. 괴츠의 연구팀에서는 망분리 시스템에 연결된 컴퓨터를 감염시킨 후 스피커를 통해 데이터를 전송하는 데에 성공했다. 스피커에서 나온 주파수는 사람의 귀에는 들리지 않는 비가청주파수여서 피해자는 데이터가 유출되는 것을 인지하지 못한다. 윤지원 교수는 “스피커는 하나의 사례일 뿐 다른 방법으로도 데이터 유출이 가능하다”고 말했다. 망분리가 적용돼있는 환경에서도 여러 채널을 이용해 망분리 시스템을 우회해 데이터를 송수신 할 수 있다.

마이클 괴츠는 2014년에 ‘On Covert Acoustical Mesh Networks in Air’라는 논문을 발표했다. 오디오 주파수 변위 방식(A-FSK: Audio Frequency-Shift Keying)과 이중 톤 다중 주파수(DTMF: Dual-Tone Multiple Frequency)라는 두 가지 변조 방식(정보를 전기신호로 변환시켜서 전송하는 방식)에 디지털 신호처리(DSP)를 함께 이용해 그 성능을 향상시키는 방식이었다.

2015년 이스라엘의 벤구리온 대학 연구원 모르데카이 구리(Mordechai Guri)는 주파수를 사용해 정보를 탈취하는 멜웨어 ‘GSMem’을 발표했다. 벤구리온 대학의 연구팀은 악성 소프트웨어가 감염된 타겟 컴퓨터에서 전자기의 신호를 변조 및 전송하도록 했다. PC의 CPU에는 과열위험을 알려주는 온도감지센서가 있다. 감염된 PC의 온도감지센서는 전자기 신호를 변조해 외부로 전송하게 된다. 전송된 신호는 루트킷(rootkit, 시스템 이용자가 해킹당하고 있음을 알지 못하도록 하기위해 사용하는 도구)을 통해 원래의 신호로 복구돼 감염된 PC에서 어떤 데이터가 입력됐는지 알 수 있다. 일반 휴대폰에서는 1~5m 정도의 거리에서, 리시버 전용 하드웨어(전기 진동을 음향 진동으로 변환하는 장치)를 사용하면 30m가 넘는 거리에서도 정보를 수신할 수 있다. 통신 속도가 일반 휴대폰은 초당 2bit, 리비서 전용 하드웨어는 100~1000bit정도로 느리지만 통신이 가능하다는 점이 특징이다. 1~2bit가 작아 보이지만 악성코드가 핵심적인 암호키나 텍스트 파일을 신호로 내보낼 수 있기 때문에 유의해야 한다. 윤지원 교수는 “망분리 시스템을 적용한 기관이라도 새로운 유형의 사이버 공격을 방어하기 위한 연구를 해야 할 것”이라고 말했다.

사진 출처|NORSE